Un escáner es un periférico de captura utilizado para escanear documentos; es decir, convertir un documento en papel en una imagen digital.

En general, se puede decir que existen tres tipos de escáner:

Los escáneres planos permiten escanear un documento colocándolo de cara al panel de vidrio. Éste es el tipo de escáner más común.

Los escáneres manuales son de tamaño similar. Éstos deben desplazarse en forma manual (o semi-manual) en el documento, por secciones sucesivas si se pretende escanearlo por completo.

Los escáneres con alimentador de documentos hacen pasar el documento a través de una ranura iluminada para escanearlo, de manera similar a las máquinas de fax. Este tipo de escáner se está incorporando cada vez más en máquinas como las impresoras multifunción.

También existen escáneres capaces de escanear elementos específicos, como diapositivas.

·Características de un escáner

En general, un escáner se caracteriza por los siguientes elementos:

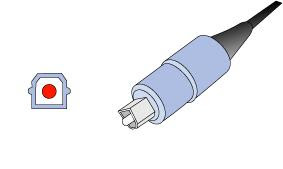

Resolución: expresada en puntos por pulgada (denominados dpi), la resolución define la calidad de escaneo. El orden de magnitud de la resolución se encuentra alrededor de los 1200 por 2400 dpi. La resolución horizontal depende mucho de la calidad y del número de capturadores, mientras que la resolución vertical está íntimamente ligada a la exactitud del motor principal de entrenamiento. Sin embargo, es importante distinguir la resolución óptica, la cual representa la resolución real del escáner, de la resolución interpolada. La interpolación es una técnica que implica la definición de píxeles intermedios de entre los píxeles reales mediante el cálculo del promedio de los colores de los píxeles circundantes. Gracias a dicha tecnología se logran obtener buenos resultados, aunque la resolución interpolada definida de esta manera no constituye en absoluto un criterio utilizable a la hora de comparar escáneres. El formato del documento: según el tamaño, los escáneres pueden procesar documentos de distintos tamaños: por lo general A4 (21 x 29,7 cm), o con menor frecuencia A3 (29,7 x 42 cm). Velocidad de captura: expresada en páginas por minuto (ppm), la velocidad de captura representa la capacidad del escáner para procesar un gran número de páginas por minuto. Dicha velocidad depende del formato del documento y de la resolución elegida para el escaneo. Interfaz: se trata del conector del escáner. Las principales interfaces son las siguientes:

FireWire: Es la interfaz preferida, ya que su velocidad es particularmente conveniente para este tipo de periféricos

USB 2.0: Suministrado en todos los ordenadores actuales. Se trata de una interfaz estándar recomendada cuando el ordenador no posee conexión FireWire

SCSI: Aunque a finales de los 90 constituyó la interfaz preferida, el estándar SCSI se dejó de utilizar debido a la aparición de Firewire y el USB 2.0

Puerto paralelo: Este tipo de conector es lento por naturaleza, y se está utilizando cada vez menos; se debe tratar de evitar si el ordenador dispone de alguno de los conectores mencionados anteriormente.

·Características físicas: es posible tener en cuenta otros elementos a la hora de seleccionar un escáner:

Tamaño, en términos de las dimensiones físicas del escáner.

Peso.

Consumo de energía eléctrica, expresado en Watts (W).

Temperaturas de funcionamiento y almacenamiento.

Nivel de ruido. Un escáner puede producir bastante ruido, lo cual suele ocasionar considerables perturbaciones.

Accesorios: Aunque generalmente se suministran los drivers y el manual del usuario, se debe verificar que también se incluyan los cables de conexión; de lo contrario deberán adquirirse por separado.

· Cómo funciona un escáner

El principio de funcionamiento de un escáner es el siguiente:

El escáner se mueve a lo largo del documento, línea por línea

Cada línea se divide en "puntos básicos", que corresponden a píxeles.

Un capturador analiza el color de cada píxel.

El color de cada píxel se divide en 3 componentes (rojo, verde, azul)

Cada componente de color se mide y se representa mediante un valor. En el caso de una cuantificación de 8 bits, cada componente tendrá un valor de entre 0 y 225 inclusive.

En el resto de este artículo se describirá específicamente el funcionamiento de un escáner plano, aunque el modo de funcionamiento del escáner manual y del escáner con alimentador de documentos es exactamente el mismo. La única diferencia reside en la alimentación del documento.

El escáner plano dispone de una ranura iluminada con motor, la cual escanea el documento línea por línea bajo un panel de vidrio transparente sobre el cual se coloca el documento, con la cara que se escaneará hacia abajo.

La luz de alta intensidad emitida se refleja en el documento y converge hacia una serie de capturadores, mediante un sistema de lentes y espejos. Los capturadores convierten las intensidades de luz recibidas en señales eléctricas, las cuales a su vez son convertidas en información digital, gracias a un conversor analógico-digital.

Existen dos categorías de capturadores:

Los capturadores CMOS (Semiconductor Complementario de Óxido Metálico), o MOS Complementario). Dichos capturadores se conocen como tecnología CIS (de Sensor de Imagen por Contacto). Este tipo de dispositivo se vale de una rampa LED (Diodo Emisor de Luz) para iluminar el documento, y requiere de una distancia muy corta entre los capturadores y el documento. La tecnología CIS, sin embargo, utiliza mucha menos energía.

Los capturadores CCD (Dispositivos de Carga Acoplados). Los escáneres que utilizan la tecnología CCD son por lo general de un espesor mayor, ya que utilizan una luz de neón fría. Sin embargo, la calidad de la imagen escaneada en conjunto resulta mejor, dado que la proporción señal/ruido es menor.

9zJT4g~~_12%5B1%5D.jpg)